Implementando la seguridad perimetral y de red

Uso de Microsoft ® Internet Security and Acceleration Server (ISA) para proteger los perímetros

c) Uso de Microsoft ® Internet Security and Acceleration Server (ISA) para proteger los perímetros.

Análisis de la información de un paquete

Actualmente la mayoría de los cortafuegos comprueban solamente la información básica del paquete. El equivalente en el mundo real a mirar el número y destino de un autobús y de no mirar a los pasajeros.

Asunciones fundamentales N3/N4

- Confiamos en que el tráfico sobre un puerto es lo que pensamos que debe ser (TCP80==HTTP)

- Confiamos implícitamente que el tráfico que atraviesa está limpio (obviamos la revisión de este).

- No utilizamos estos dispositivos para protegernos de las redes internas, ya que confiamos en nuestros usuarios.

- El usuario de la máquina 1.2.3.4 debe ser el único que siempre utiliza la misma máquina.

- TCP 80 está casí siempre abierto para todo. Es el protocolo universal que hace de puente y evita el cortafuegos.

- La mayoría de estos errores dan lugar a una brecha de seguridad de la cual se responsabiliza generalmente al Sistema Operativo, o a las aplicaciones, pero su origen puede ser la red.

| Defensa del perímetro | Defensa de los clientes | Detección de intrusos | Control de acceso a la red | Confidencialidad | Acceso remoto seguro | |

| Servidor ISA | X | X(*) | X | X | ||

| Firewall de Windows | X | |||||

| 802.1x WPA | X | X | ||||

| IPSec | X | X | X |

*Detección

básica de intrusos, que se amplía gracias al trabajo de los asociados

Protección de los perímetros

ISA Server tiene completas capacidades de filtrado:

- Filtrado de paquetes

- Inspección de estado

- Inspección del nivel de aplicación

- HTTP. FTP. SMTP. H.323, medios de trasmisión. RPC y otros.

- ISA Server bloquea todo el tráfico de red a menos que usted lo permita.

- ISA Server permite establecer conexiones VPN seguras.

- ISA Server tiene las certificaciones ICSA y Common Criteria.

DMZ's en ISA Server (Zonas desMilitariZadas)

- ISA Server las llama "redes perimetrales"

- Tipos:

- Opuesto con opuesto (DMZ regular)

- Triple Interfaz (Subred apantallada)

- Tercera opción interesante no documentada

- Bastante fácil de elegir

Pero primero...

Interfaces de Red

Dos tipos:

- Interna

- Externa

- Interfaz-Internet

- DMZ

Interfaces Internas

- Puede tener más de una

- Definida por la LAT: Cualquier interfaz cuya dirección IP está en la LAT es una interfaz interna.

Interfaces Externa

- Interfaz-Internet

Puede tener sólo una

Debe ser la frontera

Sólo una interfaz con una puerta de enlace por defecto

Está conectada a Internet

Más de una no está soportada y no trabaja - DMZ

El resto de las interfaces en el ordenador

No incluida en la LAT, no conectada a Internet.

Comportamiento del tráfico

Diseño apropiado

- Servidores ISA opuesto-con-opuesto

- LATs

Externo: rango(s) de direcciones IP de la red de la DMZ

Interno: rango(s) de direcciones IP de la red corporativa - Alcanza a inspeccionar todo

Internet a DMZ

DMZ a red corporativa

Diseño subóptimo

- El tráfico entrante y saliente de la DMZ no está bien protegido

El filtrado de paquetes es igual al de cualquier otro cortafuegos

No reconoce los protocolos de aplicaciones

No puede inspeccionar para cumplir con las reglas

No utiliza filtros de Web o aplicaciones

Recomendación:

No utilizar diseños de triple interfaz, si se utiliza, descargar la seguridad sobre los propios servicios de la DMZ.

Publicación opuesto-con-opuesto

- En la DMZ

Método de publicación normal - En la red corporativa

Publicación de recursos sobre el servidor ISA interno

Publicación del servidor ISA interno sobre el servidor ISA externo - Usar tarjetas SSL para HTTPS

http://microsoft.com/isaserver/partners/ssl.as

AEP Crypto -- ¡rápido y barato!

Alternativa interesante

- Diseño de triple interfaces

- No interfaz de "DMZ"

- Dos interfaces internas

Inspecciones de aplicaciones entre Internet y todas las interfaces internas

Necesidad de proteger la comunicación a través de las interfaces

¿Cómo?

Para presupuestos limitados

Protección de los clientes

| Método | Descripción |

| Funciones de proxy | Procesa todas las solicitudes para los clientes y nunca permite las conexiones directas. |

| Clientes admitidos | Se admiten todos los clientes sin software especial. La instalación del software de servidor de seguridad ISA en clientes Windows permite utilizar más funciones. |

| Reglas | Las reglas de protocolo, reglas de sitio y contenido, y reglas de publicación determinan si se permite el acceso. |

| Complementos | El precio de compra inicial para los servidores de seguridad de hardware podría ser inferior. Los servidores de seguridad de software se benefician del menor costo de las CPU. El hardware se puede actualizar fácilmente y el hardware antiguo se puede reutilizar. |

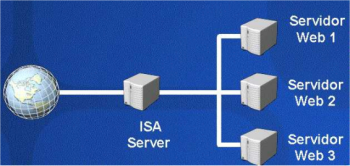

Protección de los servidores Web

- Reglas de publicación en Web

- Para proteger de ataques externos a los servidores Web que se encuentran detrás de los servidores de seguridad, inspeccione el tráfico HTTP y compruebe que su formato es apropiado y cumple los estándares.

- Inspección del tráfico SSL

- Descifra e inspecciona las solicitudes Web entrantes cifradas para comprobar que su formato es apropiado y que cumple los estándares.

- Si se desea, volver a cifrar el tráfico antes de enviarlo al servidor Web.

URLScan

- El paquete de características 1 de ISA Server incluye URLScan 2.5 para ISA Server.

- Permite que el filtro ISAPI de URLScan se aplique al perímetro de la red.

- Se produce un bloqueo general en todos los servidores Web que se encuentran detrás del servidor de seguridad.

- Se bloquean en el perímetro los ataques conocidos y los descubiertos recientemente.

Protección de Exchange Server

| Método | Descripción |

| Asistente para publicación de correo | Configurar reglas de ISA Server con el fin de publicar servicios de correo interno para usuarios externos de forma segura |

| Message Screener | Filtra los mensajes de correo electrónico SMTP que entran en la red interna. |

| Publicación RPC | Protege el acceso del protocolo nativo de los clientes Microsoft Outlook® |

| Publicación OWA | Proporciona protección del servidor de solicitudes de cliente OWA para los usuarios remotos de Outlook que tienen acceso a Microsoft Exchange Server ® sin una VPN a través de redes que no son de confianza. |

Tráfico que omite la inspección de los servidores de seguridad

- Los túneles SSL atraviesan los servidores de seguridad tradicionales porque este tipo de tráfico está cifrado, lo que permite a los virus y gusanos pasar sin ser detectados e infectar los servidores internos.

- El tráfico VPN se cifra y no se puede inspeccionar

- El tráfico de Instant Messenger (IM) no se suele inspeccionar y podría utilizarse para transferir archivos.

Inspección de todo el tráfico

- Utilice sistemas de detección de intrusos y otros mecanismos para inspeccionar el

tráfico VPN una vez descifrado.

- Recuerde: defensa en profundidad

- Utilice un servidor de seguridad que pueda inspeccionar el tráfico SSL

- Expanda las capacidades de inspección del servidor de seguridad

- Utilice complementos para el servidor de seguridad que permitan inspeccionar el tráfico de IM (Akonix L7 Enterprise para ISA Server)

Inspección de SSL

-

Los túneles SSL atraviesan los servidores de seguridad tradicionales porque este tipo de

tráfico está cifrado, lo que permite a los virus y gusanos pasar

sin ser detectados e infectar los servidores internos.

ISA Server puede descifrar e inspeccionar el tráfico SSL. El tráfico inspeccionado se puede enviar al servidor interno sin cifrar o cifrado de nuevo.

Refuerzo de la seguridad de ISA Server

- Refuerzo de la pila de red

- artículos 315669 y 324270 de Konwledge Base

- http://support.microsoft.com/default.aspx?scid=kb;es;315669

- http://support.microsoft.com/default.aspx?scid=kb;es;324270

- Deshabilite los protocolos de red innecesarios en la interfaz de red externa:

- Cliente para redes Microsoft

- Compartir impresoras y archivos para redes Microsoft

- NetBIOS sobre TCP/IP

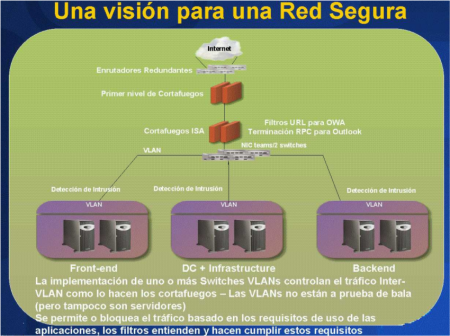

Ampliando la plataforma

- Ubicamos los cortafuegos en diferentes localizaciones por diversas razones. Se debe comprender las necesidades y establecer los filtros en concordancia.

- Amplíe la funcionalidad básica con filtros de protocolos que cubran en su escenario específico.

- Ningún dispositivo será siempre la solución perfecta; las soluciones son más importantes que los dispositivos.

Recomendaciones

- Utilice reglas de acceso que únicamente permitan las solicitudes que se admitan de forma específica.

- Utilice las capacidades de autentificación de ISA Server para restringir y registrar el acceso a Internet.

- Configure reglas de publicación en Web para conjuntos de destinos específicos.

- Utilice la inspección de SSL para inspeccionar los datos cifrados que entren en la red.

| ANTERIOR | Índice seguridad | SIGUIENTE |