Implementando la seguridad perimetral y de red

Protección de redes inalámbricas

e) Protección de redes inalámbricas

Aspectos de seguridad en dispositivos inalámbricos

-

Limitaciones de Wired Equivalent Privacy (WEP)

-

Las claves WEP estáticas no se cambian de forma dinámica y, por lo tanto, son vulnerables a los ataques.

No hay un método estándar para proporcionar claves WEP

estáticas a los clientes.

Escalabilidad: el compromiso de una clave WEP estática expone a todos los usuarios.

-

Un intruso podría suplantar una dirección MAC permitida.

Posibles soluciones

-

Autentificación de nivel 2 basada en contraseñas

-

PEAP/MSCHAP v2 de IEEE 802.1x

-

EAP-TLS de IEEE 802.1x

-

Conexiones VPN

L2TP/IPSec (la solución preferida) o PPTP

No permite usuarios móviles

Resulta útil cuando se utilizan zonas interactivas inalámbricas públicas

No se produce la autentificación de los equipos ni se procesa la configuración establecida en directivas de grupo IPSec

Problemas de interoperabilidad

Comparaciones de la seguridad de WLAN

| Tipo de seguridad de WLAN | Nivel de seguridad | Facilidad de implementación | Facilidad de uso e integración |

| WEP estático | Bajo | Alta | Altos |

| PEAP de IEEE 802.1x | Alto | Media | Altos |

| TLS de IEEE 802.1x | Alto | Baja | Altos |

| VPN | Alto (L2TP/IPSec) | Media | Bajos |

| IPSec | Alto | Baja | Bajos |

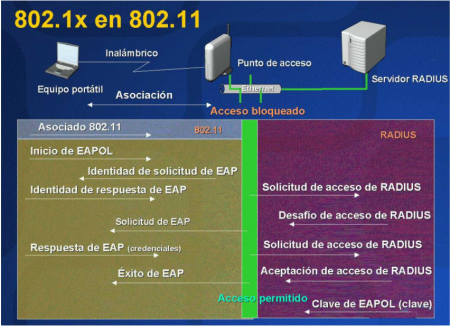

802.1x

-

Define un mecanismo de control de acceso basado en puertos

-

Funciona en cualquier tipo de red, tanto inalámbrica como con cables.

No hay ningún requisito especial en cuanto a claves de cifrado

-

Es la opción elegida por los elementos del mismo nivel en el momento de la

autentificación

El punto de acceso no tiene que preocuparse de los métodos de EAP

-

No es necesario programar previamente las claves de cifrado para la red

inalámbrica

Requisitos del sistema para 802.1x

-

Cliente: Windows XP

Servidor: IAS de Windows Server 2003

-

Servicio de autentificación Internet: nuestro servidor RADIUS

Certificado en el equipo IAS

-

El cliente e IAS deben tener SP3

Ver el artículo 313664 de Knowledge Base

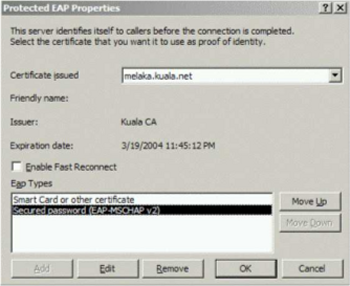

http://support.microsoft.com/default.aspx?scid=kb;es;313664 No se admite la configuración rápida en el cliente Sólo se admiten EAP-TLS y MS-CHAPv2

Es posible que los futuros métodos de EAP en Windows XP y Windows Server 2003 no se puedan utilizar.

Configuración de 802.1x

-

Configurar Windows Server con IAS

Unir un dominio

Inscribir un certificado de equipo

Registrar IAS en Active Directory

Configurar el registro RADIUS

Agregar el punto de acceso como cliente RADIUS

Configurar el punto de acceso para RADIUS y 802.1x

Crear una directiva de acceso para clientes inalámbricos

Configurar los clientes

-

No olvide importar el certificado raíz

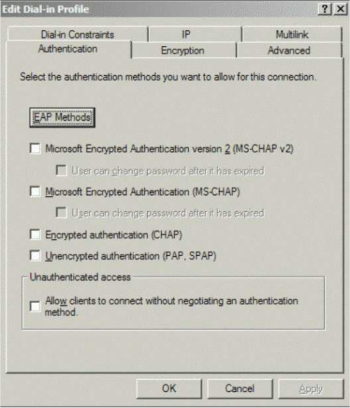

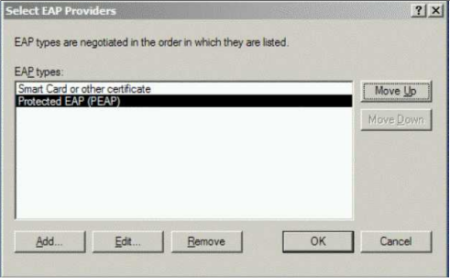

Directiva de acceso

Perfil de directivas de acceso:

| Perfil: | |

Wireless Protected Acces (WPA)

-

Especificación de mejoras en la seguridad interoperables y basadas en

estándares que aumenta enormemente el nivel de protección de los datos y el control

de acceso para los sistemas actuales y futuros de LAN inalámbrica.

WPA requiere la autentificación de 802.1x para el acceso de red

Objetivos

-

Cifrado mejorado de los datos

Permitir la autentificación de los usuarios

Compatible con versiones futuras de 802.11i

Proporcionar una solución que no sea RADIUS para las oficinas

domésticas o de pequeño tamaño.

Recomendaciones:

-

Utilice la autentificación de 802.1x

Organice en grupos a los usuarios y equipos inalámbricos

Aplique directivas de acceso inalámbrico con directivas de grupo

Utilice EAP-TLS para la autenticación basado en certificados y PEAP para la

autenticación basada en contraseñas

Configure una directiva de acceso remoto para permitir la

autenticación de los usuarios y de los equipos

Desarrolle un método que se ocupe de los puntos de acceso sospechosos, como la

autenticación de 802.1x basada en LAN, las encuestas a sitios, la

supervisión de la red y el entrenamiento de los usuarios.

| ANTERIOR | Índice seguridad | Principal | SIGUIENTE |