Implementando la seguridad perimetral y de red

Protección de comunicaciones mediante IPSec

f) Protección de comunicaciones mediante IPSec

Introducción a IPSEc

- ¿Qué es Seguridad de IP (IPSec)?

- Un método para proteger el tráfico IP.

- Una estructura de estándares abiertos desarrollada por el Grupo de trabajo de ingeniería de Internet (IETF, Internet Engineering Task Force)

- ¿Por qué se debe utilizar IPSec?

- Para garantizar que las comunicaciones se cifran y se autentican en el nivel IP.

- Para proporcionar seguridad en el transporte independiente de las aplicaciones o de los protocolos de nivel de aplicación.

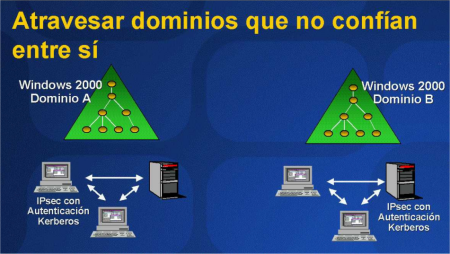

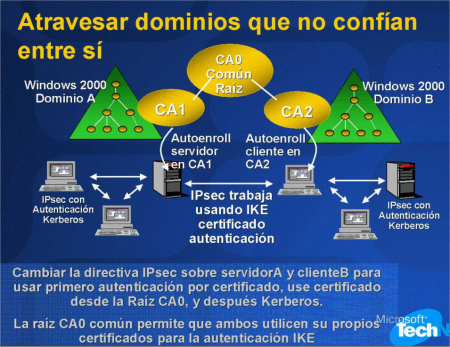

Escenarios de IPSec:

|

|

Implementación del filtrado de paquetes de IPSec

-

Filtros para tráfico permitido y bloqueado

No se produce ninguna negociación real de las asociaciones de seguridad de IPSec

Los filtros se solapan: la coincidencia más específica determina la

acción

No proporciona filtrado de estado

Se debe establecer "NoDefaultExempt = 1"

| Desde IP | A IP | Protocolo | Puerto Origen | Puerto destino | Acción |

| Cualquiera | Mi IP de Internet | Cualquiera | N/D | N/D | Bloquear |

| Cualquiera | Mi IP de Internet | TCP/IP | Cualquiera | 80 | Permitir |

El filtrado de paquetes no es suficiente para proteger un servidor:

- Los paquetes IP suplantados contienen consultas o contenido peligroso que puede seguir llegando a los puertos abiertos a través de los servidores de seguridad.

- IPSec no permite la inspección de estado

- Muchas herramientas que utilizan los piratas informáticos emplean los puertos de origen 80, 88, 135 y otros para conectar a cualquier puerto de destino.

Tráfico que IPSec no filtra:

- Direcciones de difusión IP

- No puede proteger a varios receptores

- Direcciones de multidifusión

- De 224.0.0.0 a 239.255.255.255

- Kerberos: puerto UDP 88 de origen o destino

- Kerberos es un protocolo seguro, que el servicio de negociación IKE puede utilizar para la autenticación de otros equipos en un dominio.

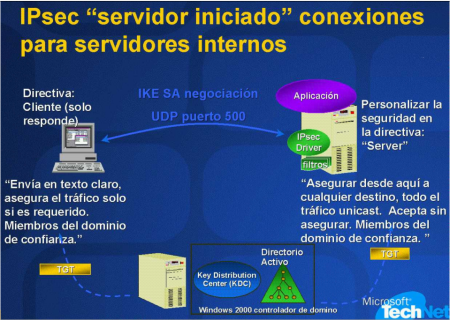

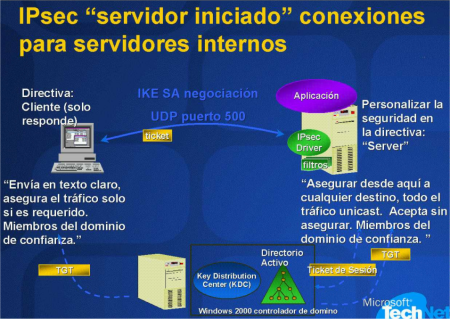

- IKE: puerto UDP 500 de destino

- Obligatorio para permitir que IKE negocie los parámetros de seguridad de IPSec

- Windows Server 2003 configura únicamente la exención predeterminada de IKE.

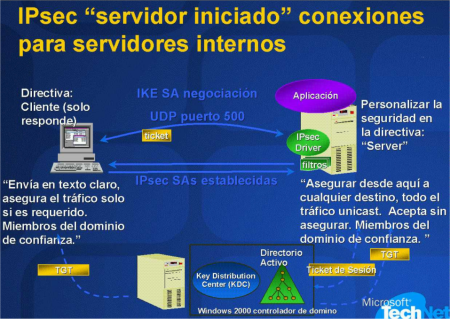

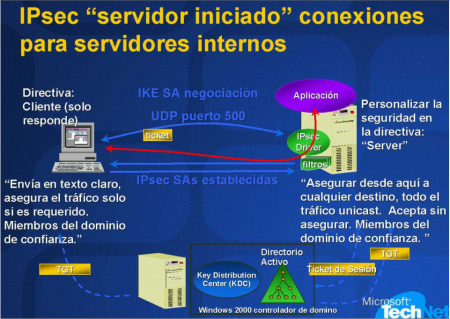

Comunicaciones internas seguras:

- Utilice IPSec para permitir la autenticación mutua de dispositivos

- Utilice certificados o Kerberos

- La utilización de claves compartidas sólo es conveniente para pruebas

- Utilice Encabezado de autenticación (AH) para garantizar la integridad de los paquetes

- El Encabezado de autenticación proporciona integridad en los paquetes

- El Encabezado de autenticación no cifra, con lo que se basa en los sistemas de detección de intrusos de red.

- Utilice Carga de seguridad encapsuladora (ESP) para cifrar el

tráfico sensible

- ESP proporciona integridad en los paquetes y confidencialidad

- El cifrado impide la inspección de los paquetes

- Planee minuciosamente qué tráfico debe protegerse

IPSec para la replicación de dominios:

- Utilice IPSec para la replicación a través de servidores de seguridad

- En cada controlador de dominio, cree una directiva IPSec para proteger todo el tráfico a la dirección IP del otro controlador de dominio.

- Utilice ESP 3DES para el cifrado

- Permita el tráfico a través del servidor de seguridad:

- Puerto UDP 500 (IKE)

- Protocolo IP 50 (ESP)

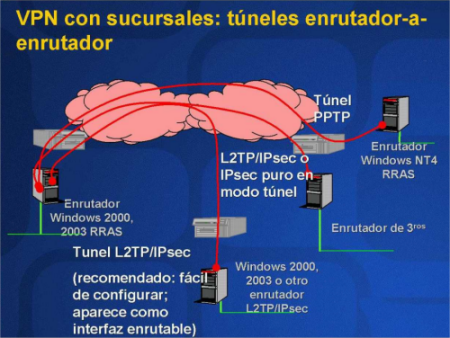

Acceso de VPN a través de medios que no son de confianza

- VPN de cliente

- Utilice L2TP/IPSec

- VPN de sucursal

- Entre Windows 2000 0 Windows Server, con RRAS: utilice túnel L2TP/IPSec (fácil de configurar, aparece como una interfaz enrutable)

- A una puerta de enlace de terceros: utilice L2TP/IPSec o el modo de túnel puro de IPSec.

- A la puerta de enlace RRAS de Microsoft Windows NT� 4: utilice PPTP (IPSec no está disponible)

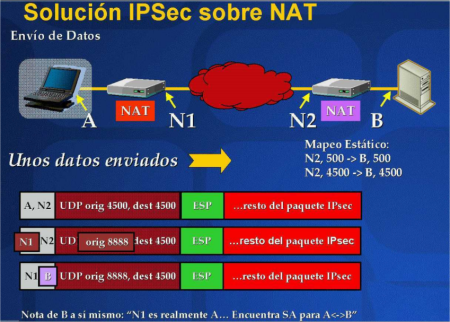

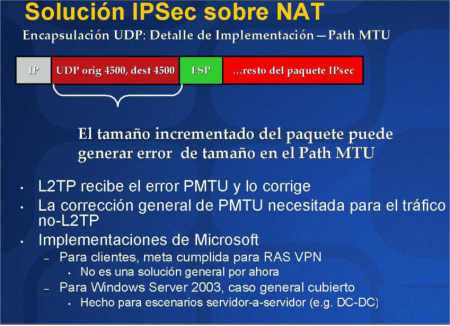

Estado de IPSec NAT Trasversal

- Manipulado por la necesidad para el acceso remoto sobre IPSec - basado en VPNs

- Implementando en IETF estándar propuesto (Draft-02)

- La interoperabilidad probada con enrutadores de 3ros para L2TP/IPSec

- Previsto para L2TP/IPSec en Windows XP y anteriores

- Previsto para todos los usos de IPSec en Windows Server 2003

- Soportado por el Sistema Operativo

| Versión | Soporte L2TP/IPSec | Soporte general del modo transporte de IPSec |

| Windows Server 2003 | Sí | Sí4 |

| Windows XP | Sí1 | No recomendado5 |

| Windows 2000 | Sí2 | No |

| Windows NT4 | Sí3 | No |

| Windows 98/Me | Sí3 | No |

- Windows Update o QFE

- QFE

- Con descarga de web

- FTP Activo no trabajará

- Algunas reducciones PTMU no trabajan

Estados estándares

- Draft-02 fue lo mejor disponible durante mucho tiempo - windows

- Microsoft y otros lo han implementado

- Usable ahora

- Versión RFC en revisión ahora

- Cambia algunos detalles pequeños en números estándares

- Microsoft lo adoptará en lanzamientos futuros

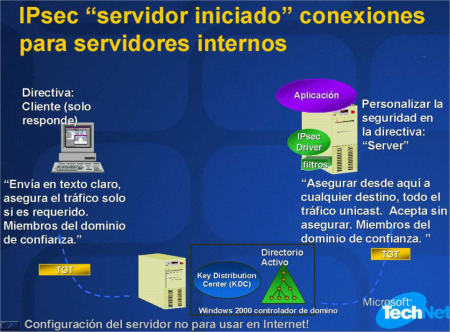

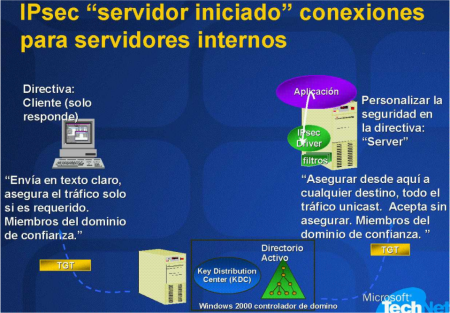

Escenarios de implementación

- Filtrado básico de paquetes permitir/bloquear

- Asegurar la comunicación interna en la LAN

- Cliente a servidor

- Entre grandes grupos de ordenadores

- Usar IPSec para la replicación de dominios a través de cortafuegos

- Establecimiento de túneles VPN sitio-a-sitio

- Acceso desde red confiado, a máquinas autorizadas

El problema:

- Usted conoce quien es su gente.

- Usted conoce quienes son sus ordenadores

- Usted sabe que está haciendo su gente y sus aplicaciones

Conociendo sus ordenadores

- Windows 2000 NO requiere ser miembro del dominio

- ¿La directiva de grupo ayuda?

- No puede hacerla cumplir a sus miembros

- Puede prohibir retirarse desde el dominio

- No puede parar a los no miembros que se comunican sobre la red

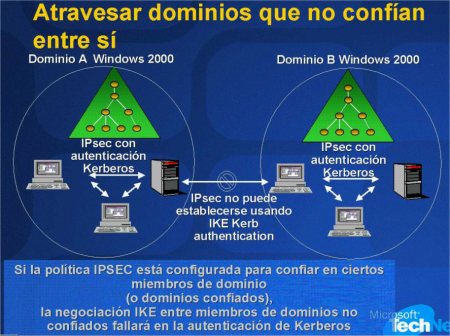

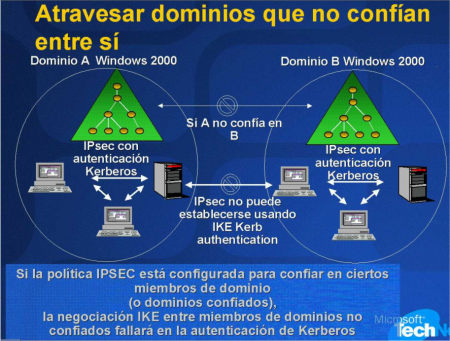

Parar el acceso a red no confiable

- Usted requiere que sus usuarios sean miembros del dominio.

- Por qué no, sus ordenadores, ¿también?

- "Muéstreme las credenciales"

- Típicamente no puede parar que alguien se conecte en su LAN

- Acceso a red basado en: autentificación mutua=confianza

- IKE Kerberos - trabaja dentro y atraviesa bosques con relación de confianza bidireccional

- Nivel de Bosque IPSec AH con Kerberos V miembros del dominio en los que se confía.

- Autentificación del certificado de IKE - control más fino para la confianza

- Autorice el acceso a red solamente a ordenadores específicos del dominio utilizando el derecho de inicio de sesión "Acceso a este ordenador desde la red"

Conocer sus ordenadores

- Es buena idea porque usted...

- Tiene (o desea) una directiva que requiera el uso de máquinas aprobadas solamente.

- Desea forzar a los ordenadores del centro de datos a comunicarse solamente con otros aprobados (no con servidores extraños)

- Limitar las comunicaciones servidor-a-servidor en su DMZ para frustrar ataques MITM y spoofing de direcciones

Hágalo con IPSec AH

- Autentificación de paquete

- La suma de comprobaciones significa la fuente es la fuente

- El contenido sea el contenido

- Fácil de localizar las averías con Netmon

- Los cortafuegos pueden filtrar el interior de AH en protocolos y puertos en caso de necesidad

- El sistema de Detección de Intrusos (NIDS) puede examinar el contenido de los paquetes en caso de necesidad

Escenarios

- TCI nivel empresarial

- Prevenir que lo que no son miembros del dominio hagan cualquier cosa

- IPSec AH Certificado o Kerberos

- Aplicar directivas de grupos con "dominio por defecto"

- TCI servidor-a-servidor

- Prevenir servidores no autorizados o enmascarados en el centro de datos

- Sólo certificados - enrollment manual

PRÓXIMOS PASOS

- Mover los enrutadores VPN con RRAS a Windows Server 2003

- Mover los clientes VPN a Windows XP o Windows 2000

- Si fuese absolutamente necesario, descargue y use cliente Windows 98, Windows NT.

- Mover los RAS VPN a L2TP/IPSec

- Descargar las actualizaciones de los clientes Windows XP y Windows 2000

Rendimiento de IPSec

- El procesamiento de IPSec tiene algunas consecuencias en el rendimiento

- Tiempo de negociación de IKE, inicialmente entre 2 y 5 segundos

5 recorridos de ida y vuelta

Autenticación: Kerberos o certificados

Generación de claves criptográficas y mensajes cifrados

Se realiza una vez cada ocho horas de forma predeterminada y se puede configurar - El cambio de claves de la sesión es rápido: entre uno y dos segundos, dos recorridos de ida y vuelta, una vez cada hora y se puede configurar

- Cifrado de paquetes

- Tiempo de negociación de IKE, inicialmente entre 2 y 5 segundos

- ¿Cómo se puede mejorar?

- Al descargar el proceso criptográfico en NIC, IPSec casi alcanza la velocidad de los dispositivos con cable

Recomendaciones

- Planee minuciosamente la implementación de IPSec

- Elija entre AH y ESP

- Utilice directivas de grupo para implementar directivas IPSec

- Considere el uso de NIC de IPSec

- No utilice nunca la autenticación con claves compartidas fuera de un entorno de prueba

- Elija entre la autenticación basada en Kerberos o en certificados

- Tenga cuidado al requerir el uso de IPSec para las comunicaciones con controladores de dominio y otros servidores de infraestructuras

Pasos siguientes

- Mantenerse informado sobre seguridad

- Suscribirse a boletines de seguridad http://www.microsoft.com/spain/technet/seguridad/boletines

- Obtener las directrices de seguridad de Microsoft más recientes: http://www.microsoft.com/latam/technet/seguridad/practicas.asp

- Obtener aprendizaje adicional de seguridad:

- Buscar seminarios de aprendizaje en línea y presenciales: http//www.microsoft.com/spain/technet/seminarios

- Buscar un CTEC local que ofrezca cursos prácticos: http://www.microsoft.com/spain/technet/formacion/ctec/

Para obtener más información

- Sitio de seguridad de Microsoft (todos los usuarios)

- Sitio de seguridad de Technet (profesionales de IT)

- Sitio de seguridad de MSDN (desarrolladores)

- http://msdn.microsoft.com/security (este sitio está en inglés)

| ANTERIOR | Índice seguridad |